你有聽過Burp Suite嗎?

如果沒有的話,那你現在聽過了。

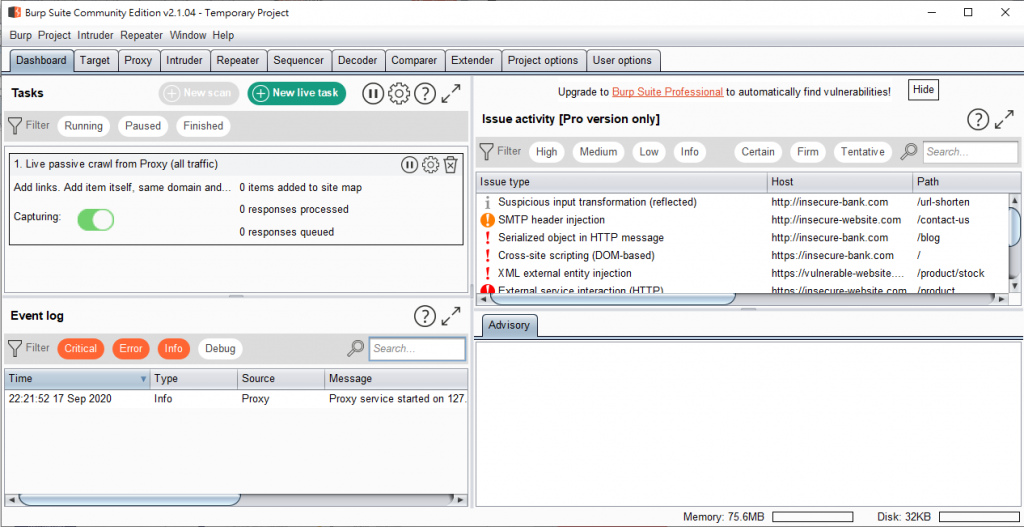

甚麼?如果你沒看過的話,先露個一張圖讓你看看XD

關於Burp Suite這項工具的簡易介紹,

其實在我去年參賽的系列文冰山一角的駭客工具介紹當中就有提到,

可以參考[駭客工具 Day10] web安全測試 – Burp Suite。

但是呢,基於那個畢竟是去年的文章了,

想必還是有一些人可能不知道關於Burp Suite這項工具,

所以原本打算今天就進入實作技術內容,

後來想想還是,再偷懶個一天,讓大家先好好認識它,

就讓我們讓再一次的隆重介紹Burp Suite!

Burp Suite,或者常簡稱Burp,是一款用於web安全測試的強大工具,

這項工具是由PortSwigger Web Security開發,

使用Java所編寫開發而成,所以我們在執行之前是需要先安裝好Java環境才行的。

Burp總共有三個發行版,分別是Community/Enterprise/Professional

不同版本間的差異與價格可以參考官方網站的表格,

這個系列的教學我會使用的是Professional版的Burp,

不過大家可以使用Community相信也是完全沒問題的,只會有少少的幾項功能有差異。

那如果有安裝Kali Linux,各個版本的Kali當中都有預設安裝好Community版本的Burp。

這次會介紹Burp,是因為它是我個人相當熟悉的一套工具,

也是我很推薦覺得好用、實用的工具,

但是也必須客觀的說一下,

還是有其他類似Burp這樣的WEB Proxy安全測試工具,

譬如OWASP ZAP、Fiddler、Webscrab、Paros等等,族繁不及備載,

目前最夯的當然就是我們的主角Burp,其次的話我猜可能是OWASP ZAP,

而Paros可以算是始祖,較早用HTTP/HTTPS proxy這樣方式設計的工具,

後面許多類似的工具都是模仿Paros的思路而打造的新工具。

在這邊也是再次的跟大家強調,

Burp是一款專門設計於做Web安全測試的工具,

主要就是針對HTTP/HTTPS協定的通訊進行測試,

所以如果是對Web沒有興趣的同學們,可以先下課囉~

還有就是呢,許多的工具都是CLI的,但是Burp是一個GUI的工具,

不要被鄉土劇給騙了,還以為駭客都只會用DOS輸入ipconfig嗎 !

其實也是有一些不錯的工具像是Burp這樣都是圖形化介面的。

今年這系列主題會針對這項工具進行全面性的完整教學。

雖然一般來說Burp是只有資安相關人員才會使用到的工具,

所以似乎也不需要特別強調這是一個資安的工具,

但為了避免整個系列文章僅關注在工具操作,

變成會稍微離Security主題有些疏遠,

在每個環節中如果有與WEB或資安相關的知識和技巧,

也會稍微著墨於工具操作以外的內容,

讓大家不會是一個只會操作工具的工具人。

Burp的主要功能包含了以下:

(以下大致參考維基百科)

- Proxy: 使Burp作為Web proxy運行,並且位於瀏覽器和目標 Web server之間。

- Scanner: 執行 Web 應用程式的自動漏洞掃描。

- Intruder: 可以利用Intruder進行暴力破解或是FUZZING攻擊。

- Spider: 網站爬蟲,協助建立SiteMap。

- Repeater: 來手動測試HTTP Request的簡單功能,可以修改Request內容的請求,重新發送並觀察結果。

- Decoder: 將數據進行編碼/解碼工具。

- Comparer: 在任意兩個Requset/Response之間進行比較的工具。

- Extender: 使用安全測試人員自己的或第三方的(BAppStore)擴展功能

- Sequencer: 分析數據隨機性的工具。它可以用於測試應用程式的token或其他重要的數據。

以上各項之後都會有更加詳細的介紹,圖文並茂的與大家一起實作!

本系列的文章為作者參與第 12 屆 iT 邦幫忙鐵人賽的文章修改

原文連結 https://ithelp.ithome.com.tw/users/20114110/ironman/3806