「這是我唯一能在城市保護妳的方式。」

賽博龐克風格所帶來的視覺衝擊,在充滿霓虹燈光和未來科技的《Cyberpunk:Edgerunners》(電馭叛客:邊緣行者)中,駭客不僅僅是神秘的代名詞,更是主宰這個高科技反烏托邦世界的力量。故事主角大衛從一個普通學生改造身體後變強,然後遇上了超正的女主角露西。露西是一名竄網使,可以想成是在這個世界中的駭客,透過竄網使技術不僅僅是操作電腦或入侵系統,而是透過腦植入設備直接與數位世界互動。利用這些改造的裝置侵入他人的腦波,控制機械裝置,甚至在虛擬現實中作戰。《Cyberpunk:Edgerunners》在這部分算是超乎想像的方式操縱現實,讓大家看到了駭客技術的極致與魅力。

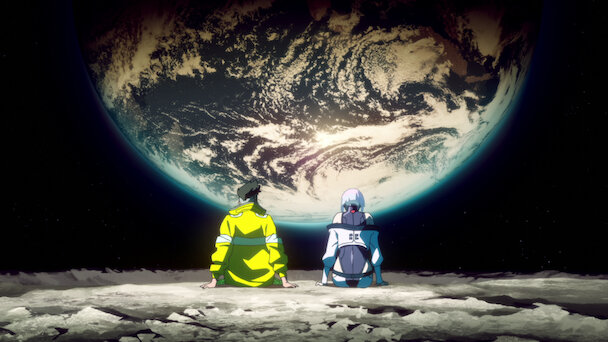

Edgerunners 動畫是 2022 年上架 Netflix,就我自己的感覺,我覺得在當時的評價是過譽的。經過時間的考驗,我覺得也跟我想的差不多,就是那陣子比較有風潮,後來就鮮少被提及。《Cyberpunk:Edgerunners》確實是挺有特色,在劇情與畫面上也尚可,大概會給個 7-8 分的評價的那種。就是8+9宿命性悲劇的故事,劇情也線性發展,沒有太多亮點。硬要說到哭爛還是PTSD的話,建議可以看《惡魔人 Crybaby》。對我來說,《Cyberpunk:Edgerunners》動畫不會成為經典,但是歌會。在最後一集大衛去找亞當碎骨時,背景插曲《I Really Want to Stay at Your House》切入,直到整個故事的最後一刻,音樂結束,是真的神。到現在,音樂一響起,還是可以感受到月球在眼前。

給大家官方的一小時洗腦版本:

除此之外,《Cyberpunk:Edgerunners》的OP還有一些插曲也都是很棒很適合,例如《Who’s Ready for Tomorrow》就很搭。

駭客工具:前言

隨著科技不斷發展,網路的應用和無線網路技術變化繁多,資安面臨的威脅越來越多元化和複雜化。駭客攻擊手法也日益多樣化,讓企業和個人的資訊安全面臨更大的挑戰。而硬體駭客工具也因此嶄露頭角,成為許多駭客和資安專家的新玩具。

不同於過往,只能坐在電腦前接上有線網路進行對於網站或是伺服器的攻擊。然而現今的技術已經讓駭客們可以利用硬體駭客工具,對目標進行攻擊。通過這些工具,駭客可以輕易地達成某些資安攻擊效果,包含執行惡意腳本,竊取敏感資料,或是進行社交網路釣魚。就好像開頭提到的《Cyberpunk:Edgerunners》,或是另一款遊戲《Watch Dogs》,整座城市都是你的武器。

硬體駭客工具可以協助駭客用來探測不同網路技術,或是不同實體裝置,發現潛在的攻擊點,以及幫助駭客評估目標系統的安全性。對於資安研究員而言,同樣是一個強有力的武器。透過這些工具,資安專家和研究員可以更好地了解目標系統的漏洞和弱點,以便進行更精確和有效的攻擊或防禦。也能夠作為攻防演練與漏洞利用的演示教材。

過去我經常去幫客戶上教育訓練的課程,在介紹駭客入侵的課程當中,我會提到 MITRE ATTACK 框架當中的初期入侵管道。該策略當中有一項是 IoT 設備的。這個環節是我自己覺得很有趣也很值得提的部分,因為多數人員了解到的安全威脅與技術知識,都落在於傳統網路設備、網路攻擊、網頁攻擊、電子郵件社交工程,有時候反而忽略了一些其他的設備裝置。今天的文章就是要來介紹一堆有趣的硬體類型的駭客工具、裝置。

前言之二:入侵/破解WiFi很難嗎?

利用 一個簡單的裝置,遠端關閉研討會中播放的投影片;在路上,把別人的電動車門打開,這些聽起來有夠駭客的東西,是不是都非常困難。其實並非如此,就像我們生活中的任何事情一樣,只要有$$,如果你有鈔能力,很多事情其實都會簡單一點 XDD。

我先前在Youtube頻道影片當中,曾經分享過利用Aircrack-ng進行Wi-Fi的滲透測試攻擊,流程當中有有提到我有購買了一個WiFi-adaptor,但那個不管怎麼說都稱不上駭客硬體裝置,就是個網路裝置。影片當中的操作流程與技術,雖然並不困難,但對於不熟悉的人來說,要達成實務上能夠有效的攻擊,也是相當不容易的,更遑論要進行一些更複雜的攻擊與演練。

我們可以透過一些專門針對資安用途開發的硬體以及韌體裝置,來協助我們進行滲透測試、資安研究、資安威脅展示等等許多用途,讓我們能夠事半功倍。

如果你是對該領域有興趣的人員,購買這些「玩具」是可以讓你事半功倍,也可以幫助你做更深入的了解或是研究。今天列出來的工具絕大多數是Hak5的廠商,可以在官方網站購買,有些則是在亞馬遜,或是其他電商平台(甚至是台灣的)都有。當然這篇不是葉佩雯,這些東西通常也不便宜,不過還是要提醒一下,如果並非經由官方通路購買,務必小心注意,不僅是可能遇到詐騙風險、工具功能有問題以外,工具當中已經有被埋入其他病毒、後門,也不是不可能的。

也再次強調,今天這篇文章介紹這些工具是替資安研究、滲透測試執行"安全性"任務而設計的,請勿用於任何違法途徑。

雖然題目是硬體駭客設備,但每個人對於這個主題可能有不同的想像或認知。我這邊介紹的主要是具有實體的資安工具,並且比較會是以「完整品」的形式,而且比較輕鬆容易使用的為主,也就是說,比較沒有那種「晶片組」或是「開發板」,買了之後還是需要很多工,或是再寫程式開發的。

18款駭客硬體工具揭秘

1. Proxmark

Proxmark Hardware系列:https://proxmark.com/

Proxmark 是一種多功能 RFID 工具,專為安全研究和實驗設計。這款小巧卻功能強大的設備能夠讀取、寫入,甚至複製各種 RFID tags。它的主要用途包括安全研究、學術研究、產品開發和系統測試與滲透測試,但也常被用於複製如門禁卡等 RFID 裝置。Proxmark 的具有高度靈活性,通過開源專案,允許使用者根據特定需求進行客製和升級。

Proxmark 的應用範圍廣泛,從合法的安全測試到資訊安全教育。它的設計精巧,便於攜帶,使得安全專家可以在任何場合輕鬆使用。當然,Proxmark 也可能引起了有關的資訊安全和隱私爭議,因為它可以被用於未經授權的存取控制系統,也凸顯了現代 RFID 技術面臨的安全挑戰。

2. Hak5 WiFi Pineapple

Hak5官方網站:https://shop.hak5.org/products/wifi-pineapple

WiFi Pineapple 是由 Hak5 開發的一款知名 WiFi 滲透測試工具。它以其獨特的功能和易用性在資訊安全界備受推崇。WiFi Pineapple 通過模擬合法的無線網路,誘使設備連接,從而進行中間人攻擊和網路流量分析。此外,它還支持使用 Cloud C2,這是一個遠端控制和監控平台,讓使用者可以遠端執行 WiFi 攻擊和收集數據。

Hak5 的 WiFi Pineapple 很可能是業界最知名的實體 WiFi 滲透測試工具。它的強大之處在於其多功能性,能夠進行各種 WiFi 攻擊,包括但不限於網路釣魚、流量攔截和數據分析。WiFi Pineapple 是無線網路安全專家和滲透測試人員的理想選擇之一,也適合拿來做為教育訓練與示範。然而,正如所有強大的工具一樣,它也帶來了一定的責任,需要在合法和道德的框架內使用。

影片是對於 WiFi Pineapple 一個滿完整的效果示範:

3. Hak5 USB Rubber Ducky

Hak5官方網站:https://shop.hak5.org/products/usb-rubber-ducky

Hak5 USB Rubber Ducky 是另一款由 Hak5 生產的經典駭客工具,也算滿早期就在台灣有出現了。這款設備外觀像普通的 USB 隨身碟,但其實是一種強大的 Human Interface Device (HID) 攻擊工具。USB Rubber Ducky 能模擬鍵盤輸入,執行自動化腳本來進行各種攻擊,包括社交工程學和漏洞利用。

這款工具的主要賣點是其隱蔽性和簡易操作。當插入電腦時,它被系統識別為鍵盤而非存儲設備,允許它自動執行預設的腳本命令。這表示著它可以在幾秒鐘安裝惡意程式或執行其他攻擊。也適用於 Kiosk 的設備,你在超商看到的 ibon 跟 Famiport 這種就是 Kiosk。

影片是一個簡短介紹 Rubber Ducky 可以自己撰寫 Payload 進行 USB Injection 的說明:

4. Hak5 OMG 電纜

OMG Cable 是一種革命性的 USB 線材,同樣也是由 Hak5 設計製造。這條數據線在外觀上與普通的充電線無異,但實則內嵌了晶片,使其成為一種強大的攻擊工具。OMG Cable 可用於 Wi-Fi 中間人攻擊和腳本注入,當它連接到筆記本電腦或手機時,也可以秘密記錄鍵盤輸入並通過 Wi-Fi 傳輸數據。

OMG Cable 的核心特點是其隱蔽性和多功能性。它不僅可以用作充電纜線,同時也是一個強大的監控和攻擊工具。這種設備在資訊安全行業中尤其受到重視,因為它揭示了即使是最日常的設備也可能成為安全威脅。OMG Cable 因為外型的緣故,上過不少次新聞,也有一些媒體都會介紹,算是比較知名的駭客工具之一。

下面這個是我覺得示範效果既簡單又強烈的影片,很容易讓人看懂,也能知道影響:

Hacking the Wifey with the O.MG Cable

5. Hak5 Lan Turtle

Hak5 Lan Turtle 是一種基於 Linux 的隱蔽網路監控和攻擊設備。Lan Turtle 的設計理念是隱藏在一個看似普通的“USB 網路轉接器”外殼中,讓它能夠在不引人注意的情況下進行攻擊。它提供了一系列的網路監控和攻擊功能,包括但不限於中間人攻擊、DNS 汙染和流量監控。

Lan Turtle 的強大之處在於它提供的隱蔽遠端訪問和網路情報收集功能。這使得它成為系統管理員和安全專家進行滲透測試和網路監控的理想工具。

6. Ubertooth One

Ubertooth One 是由 Great Scott Gadgets 設計的一款藍牙測試工具,專門用於藍牙技術的研究和滲透測試。儘管近期有退役的消息,但 Ubertooth One 以其開源性和強大的功能在藍牙安全研究領域仍佔有一席之地。這款設備不僅能夠監控藍牙通訊,還能進行數據包捕捉和流量分析,使其成為研究藍牙安全漏洞的理想選擇。

Ubertooth One 的獨特之處在於它提供了對藍牙協定的深入訪問和分析能力,這在傳統的藍牙設備中是無法實現的。它的靈活性和開放源碼特性使得用戶可以根據需要自定義和擴展其功能。雖然它主要用於合法的安全研究,但也提醒了我們關於藍牙技術的安全性問題。

7. HACKRF ONE

https://greatscottgadgets.com/hackrf/one

HackRF One 也是來自 Great Scott Gadgets 的產品,它是一款功能強大的軟體定義無線電(SDR)設備。這款設備能夠處理 1 MHz 到 6 GHz 的廣泛無線電訊號,讓它在無線電通訊領域具有極高的適用性。HackRF One 能夠進行訊號嗅探、解碼,甚至模仿無線電訊號進行重放,使其成為無線電安全研究和攻擊模擬的強大工具。

HackRF One 的開源硬體和軟體設計提供了高度可自訂性和擴展性,使其成為專業和業餘無線電愛好者的熱門選擇。這款設備的多功能性和易用性使其在現代通訊技術的開發和測試中發揮重要作用。

下面兩個影片都是利用 HackRF 進行 Replay Attack(重放攻擊)來解鎖車門的示範:

8. SHARK JACK

Shark Jack 是由 Hak5 開發的一種創新的網路攻擊和監控工具。這款小巧的設備配備了 Linux 系統和 DuckyScript™ 支持,使其成為一種強大的區域網路測試和攻擊工具。它特別設計用於快速的網路評估,能夠在幾秒內完成網路掃描。

Shark Jack 的小巧體積使其便於隱藏和攜帶,非常適合進行快速的網路偵察和攻擊模擬。它的多模式設計還支持遠端訪問和有效載荷同步,增強了其靈活性和實用性。

影片是一個簡單透過 Shark Jack 對網路插座進行偵測的示範:

9. bash bunny

Bash Bunny 是 Hak5 推出的另一款創新的硬體攻擊工具,類似於 USB Rubber Ducky。它結合了鍵盤和存儲設備的模擬功能,使其能夠進行多種攻擊,包括自動化攻擊、社交工程學和漏洞利用。Bash Bunny 的強大之處在於它能同時模擬多種設備,從而進行更複雜的攻擊。

https://forums.hak5.org/topic/40210-what-is-difference-of-rubber-ducky

10. PACKET SQUIRREL

Packet Squirrel,由 Hak5 開發,是一款專門設計用於網路監控的硬體工具。這款設備以其小型和隱蔽的外觀著稱,使其成為隱蔽網路監控的理想選擇。它的主要功能包括中間人攻擊、DNS 污染和數據包捕獲,並且配備了簡單易用的開關來激活不同的攻擊模式。

它的設計可提供進行安全測試,同時保持低調和隱蔽,讓中間人攻擊變得容易。也就是當讓將網路線轉接至 Packet Squirrel,可以直接進行中間人攻擊,或是將流量直接複製出去。

影片是一個簡單透過 Packet Squirrel 對進行中間人攻擊的示範:

11. Flipper Zero

Flipper Zero 應該是近年來最火紅的駭客工具。它是一款由 Flipper Devices Inc. 開發的多功能硬體工具,專為安全測試者和科技愛好者設計。這款小型設備能夠與現實生活中的各種數位系統進行互動,同時在使用過程中不斷成長。Flipper Zero 支援多種協定,如 RFID、NFC、JTAG、I2C、SPI、UART 等,適合用於各種硬體駭客攻擊和測試。

Flipper Zero 是一款完全自主的設備,可以透過五鍵方向鍵操作,不需要額外的設備如電腦或智能手機。它內建多波段天線和 CC1101 晶片,是一個強大的收發器,通訊範圍可達 50 米,支持多種數位調變類型和數位通訊。Flipper Zero 還具有紅外線發射器和接收器,可以控制電子產品並將訊號新增到公共紅外線遙控資料庫。

它於 2020 年在 Kickstarter 上成功籌資,迅速成為網路上受歡迎的話題。雖然在社群媒體上被渲染成幾乎萬能的「物聯網鑰匙」,但這種描述有所誇張。Flipper Zero 的實際能力包括讀取和分析無線訊號,而非直接控制所有無線設備。

Flipper Zero 配備了多種天線,可以捕獲、儲存、複製和模擬無線訊號。它支持多種訊號類型,用戶可以通過將設備靠近訊號源,選擇對應的程序來讀取訊號。此外,Flipper Zero 還具有多種硬體接口和內置的微控制器操作系統,支持擴展和自定義功能。它能夠解鎖使用無線鑰匙的汽車、控制使用紅外線的電視等。

12. HakCat WiFi Nugget

(連結的網站是Retia.io公司,創辦人是Kody K.,也就是Youtube Null Byte 頻道的主持人)

HakCat WiFi Nugget 是一款由 Hak5 的 Kody Kinzie 和 Alex Lynd 設計的開源 Wi-Fi 駭客設備。這款設備的外觀設計有趣且親民,配備了小型 OLED 螢幕和幾個按鈕,旨在使學習駭客技術變得有趣和容易接近。WiFi Nugget 主要用於干擾 Wi-Fi 網路和客戶端設備之間的身份驗證過程,能夠執行多種攻擊,包括仿冒接入點的攻擊和干擾初始連線。

介紹

https://www.theverge.com/23438967/hakcat-wifi-nugget-hacking-open-source-hak5

13. ChameleonMini

https://sneaktechnology.com/product/chameleonmini-rev-g-by-proxgrind

ChameleonMini 是一種專業的駭客工具,可讓你模擬和複製高頻非接觸式卡並讀取 RFID tags。它可用於 NFC 模擬和 RFID 讀取,可以嗅探和記錄射頻 (RF) 數據。外型看起來有點像信用卡,但也有不同的外型尺寸。它可以單獨使用,也能夠透過藍芽來連接手機,並結合應用程式使用。

它能做到例如從卡片或是電子鑰匙中提取資訊,或是複製資訊,但用途不僅於此。不過 Chameleon 不能像 Proxmark3 和 Flipper Zero 那樣在低頻 RFID 上作用。

14. Deauther Watch

Deauther Watch 是一個煩人的小工具,它是一款由 DSTIKE 製造的創新無線網路安全工具。這款設備集成了 OLED 螢幕和直觀的控制系統,使用者可以通過它顯示和控制無線網路的各個方面,從而幫助識別網路漏洞並加強網路安全。該設備結合了顯示和控制功能,提供實時可視化和管理 Wi-Fi 環境的能力,使其成為評估無線網路安全的工具。

它能夠執行包括 Deauthentication(Deauth)攻擊在內的多種網路攻擊。Deauth 攻擊能夠在不需要加入網路的情況下斷開設備與 Wi-Fi 網路的連接,從而測試網路的脆弱性。它也可以建立虛假的存取點,或是進行 Wi-Fi 的偵查與監控。

15. SCREEN CRAB

Screen Crab 由 Hak5 設計,是一款隱蔽的中間人攻擊工具。這款小型設備可連接於 HDMI 設備之間,如電腦與顯示器或遊戲機與電視之間,靜靜地捕捉螢幕截圖。它非常適合系統管理員、滲透測試人員或任何想要記錄螢幕內容的人士使用。Screen Crab 還具備 WiFi 功能,能夠通過 Hak5 Cloud C2 流式傳輸螢幕截圖。

Screen Crab 的主要特點是其隱蔽性和方便性,使其成為一種有效的監控和數據收集工具。透過其對 HDMI 訊號的攔截和捕捉,Screen Crab 能夠在不引起注意的情況下獲取重要的視覺資訊,這在進行安全測試、監控或數據分析時尤為重要。

16. MalDuino

MalDuino 是由 Maltronics 生產的一款基於 Arduino 的 BadUSB 設備。用戶可以將純文本的 BadUSB 腳本加載到 MalDuino 上,並通過其三檔開關選擇運行不同的腳本或設置模式,方便地編輯腳本和配置攻擊。MalDuino 設計簡約,外殼低調,具有雙 USB A 和 Type-C 接口,適合進行滲透測試,不會引起過多注意。

MalDuino 的強大之處在於其多語言支持和廣泛的應用範圍。它支持多種鍵盤語言設置,並使用廣為人知的 BadUSB 腳本語言,因此過往的腳本都可以在這個平台上運行。此外,其配備的 microSD 卡可存儲眾多腳本,檔案傳輸速度大約為 200KBps,並且支持的操作系統包括 Windows、MacOS 和 Linux,雖然在 MacOS 和 Linux 上某些功能可能會有限制。

這個也是BadUSB的概念,基本上跟上面的duck很相似,不過這個是seytonic所經營的公司的產品

17. KeySweeper

KeySweeper 是一款間諜概念驗證工具,其外觀偽裝成 USB 充電器。這款設備能夠攔截和解密無線鍵盤發出的訊號,從而記錄用戶名、密碼和大量個人數據。

KeySweeper 的局限性包括:必須接近目標以捕獲無線鍵盤的訊號;並僅限於 2011 年之前製造的無線鍵盤(某些加密標準自那時以來已更改)。算是一有點舊的設備,但在當時算是聲名大噪。

影片很長,是一個完整的解析:

18. RFID Keysy

RFID Keysy 是由 Tiny Labs 推出的一款創新的 RFID 複製工具。這款小巧的設備可以將多達四個 RFID 存取憑證備份到一個小型的鑰匙扣形式的裝置中。Keysy 的設計使得使用者可以將所有原始的 RFID 憑證統一放在鑰匙圈上,無需攜帶原件,從而避免丟失時的高額替換費用。

使用 Keysy 非常簡單,僅需兩個步驟。首先,必須將 Keysy 程序化以電子模仿當前的 RFID 憑證。然後,只需將 Keysy 靠近門禁讀卡器,它便會電子模仿原始的 RFID 設備。此外,Keysy 還能將之前讀取的任何鑰匙卡/鑰匙扣複製到附帶的空白可重寫鑰匙扣上。

後記與補充

今天的是比較針對「硬體工具」這個方向去介紹,所以就比較沒有針對某個技術領域分類說明,例如從技術領域其實可以分成 Wireless 的Wi-Fi、NFC、bluetooth、RFID等,如果要從攻擊手法可以分則 Keystroke Injection、Keylogger、Traffic Sniffing、 Man in the Middle、Replay attack、Phishing 等等。

談到今天的內容,也想提一下近源滲透。甚麼是近源滲透?第一次了解近源滲透也是從書籍《黑客大揭秘:近源滲透測試》而來。指的是滲透測試人員要檢測目標是,必須實體靠近或位於目標建築內進行滲透。上面提到的幾乎都是這種類型。《黑客大揭秘:近源滲透測試》也是一本很不錯的書,這應該也是我在網站或Youtube當中少數推薦過的書籍之一。也許之後有機會,也會來寫一篇推薦的資安書籍的文章。

最後~其實今天的文章內容,並不是我的主要專業啦,如果有大神發現文章內容有錯誤需要修正,請不吝惜私訊提醒一下我,感謝!